IT-Sicherheitstag NRW 2025 in Dortmund (Kongress | Dortmund)

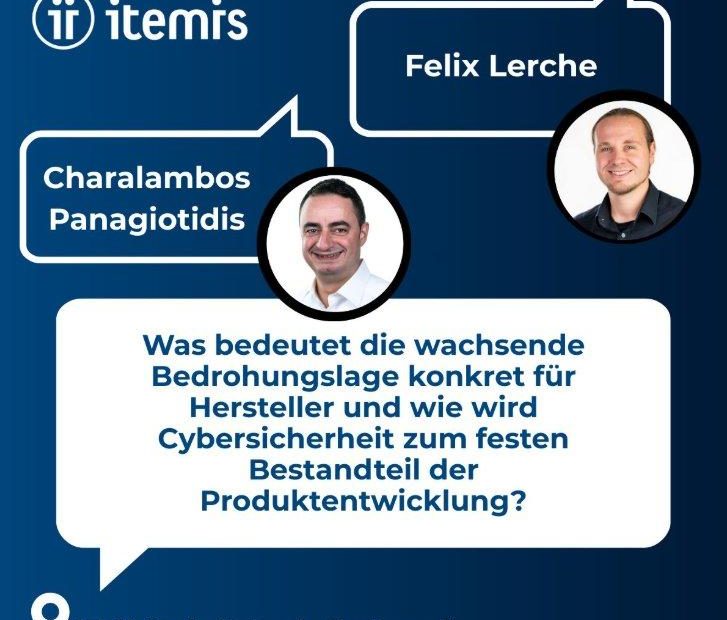

Am 03.12.2025 sind wir auf dem IT-Sicherheitstag NRW in Dortmund, eine wichtige Veranstaltung für alle, die sich strategisch und praktisch mit Cybersicherheit auseinandersetzen. In einem… Weiterlesen »IT-Sicherheitstag NRW 2025 in Dortmund (Kongress | Dortmund)